리소스 그룹

- 리소스들의 단위

- 리소스는 하나의 그룹에만 존대

- 리소스 그룹 간 리소스 이동 : 리소스 이름을 변경하려면, 새로운 리소스 그룹을 생성 후, 새로 생성한 그룹으로 리소스들을 이동시키면 된다.

- 여러 리소스 그룹의 리소스들로 → 하나의 애플리케이션 구성

- 프로젝트 단위 vs. 리로스 분류 접근 방식

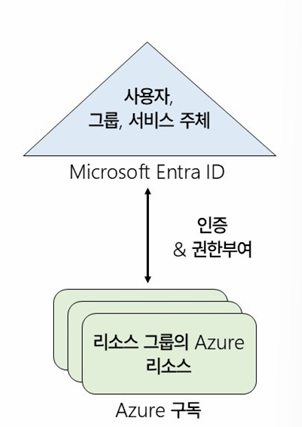

Microsoft Entra ID

- Entra ID 서비스로 생성한 인스턴스를 → Tenant (디렉터리)라고 한다.

- 나의 Tenat2는 나의 Resource에만 접근 가능하다.

- 다른 Tenant1 사용자(Admin)가 나에게 연결된 Resource는 접근 할 수 없다. (하지만, 세부 권한을 수정하여, Tenant1 사용자가 나의 Tenant2에 접근한 뒤, 나의 Resource에 접근 가능)

Azure 구독

- 나의 계정 리소스의 논리적인 관리 단위 → 구독

- ‘Entra ID’ 또는 ‘Entra ID에 의해 신뢰된 디렉터리의 ID’ → 계정

- 비용 청구의 단위

사용자 계정 만들기

- ID와 account는 다르다. ID(사용자 계정 이름)는 account를 대표하는 값.

- 컴퓨터에도 ID를 부여할 수 있다.

- 가상머신에도 ID를 부여할 수 있다.

- 계정은 인증 및 권한 부여에 사용.

사용자 계정 관리

- 전역 관리자 or 사용자 관리자

- 삭제된 사용자는 30일 동안 복원 가능

- 로그인 및 감사 로그 정보 사용 가능

그룹 계정 만들기

- 보안 그룹 or Microsoft 365 그룹(Microsoft 365 사용 시 이용 가능)

- 구성원은 ID를 가진 개체라면 다 된다.

- 맴버 자격 유형

- 할당됨

- 동적 사용자 ; 유료 버전에서만 지원.

- 동적 디바이스 (보안 그룹 전용) ; 유료 버전에서만 지원.

Azure RBAC 역할과 Entra ID 역할 비교

| Azure RBAC 역할 | Entra ID 역할 |

| Azure 리소스 ← 액세스 관리 | Entra ID 개체 ← 액세스 관리 |

| 범위는 여러 수준 지정 가능 | 범위는 테넌트 수준 |

| Azure Portal, Azure CLI, Azure PowerShell, Azure Resource Manager 템플릿, REST API에서 역할 정보에 엑세스 가능 | Azure Portal, Microsoft 365 관리자 포털, Microsoft Graph, Azure Active Directory PowerShell for Graph에서 역할 정보에 엑세스 가능 |

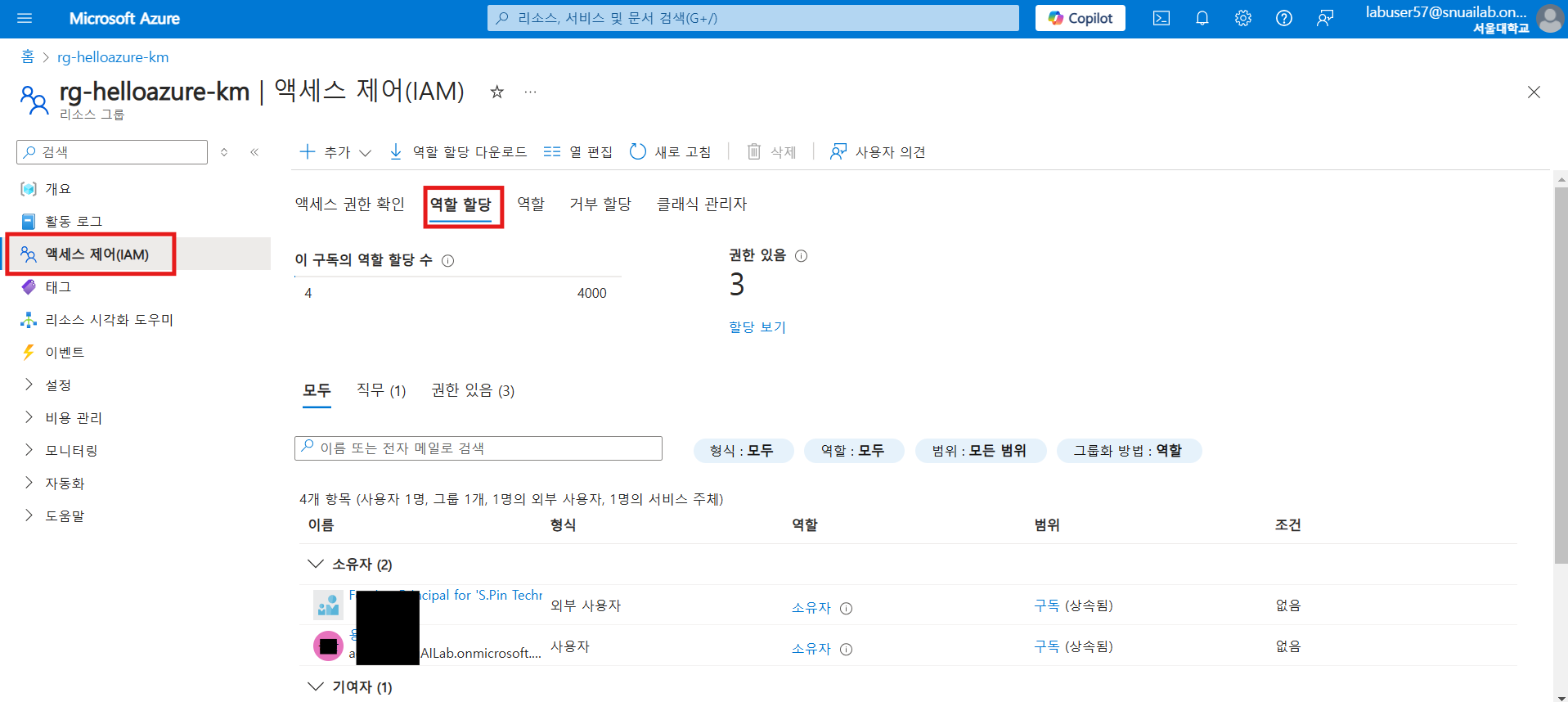

Azure RBAC 개요

- 허용/거부 작업 정의

- 사용자/그룹/서비스 주체와 역할 연결

- 구독/리소스 그룹/특정 리소스에 대한 범위 설정

- 모든 권한은 상속된다.

Azure RBAC 적용하기 (역할 할당)

- 사용자/그룹/서비스 주체에 역할을 바인딩

- 사용자 지정 역할 지정

- 범위 지정

공용 IP 주소 (Public IP Address)

인터넷에서 액세스할 수 있는 고유한 IP 주소로, Azure 리소스가 외부와 통신하기 위해 사용됩니다. 공용 IP 주소는 다음과 같은 Azure 리소스에서 사용됩니다

- Virtual Machine (가상 머신, VM) 클라우드에서 실행되는 컴퓨터로, 공용 IP 주소를 할당 받아 외부 인터넷과 통신. IP 주소와 연결 : NIC.

- Load Balancer (로드 밸런서) 여러 서버(VM)로의 트래픽을 분산하는 장치로, 공용 IP 주소를 통해 외부에서 적속. IP 주소 연결 : 프런트 엔드 구성

- VPN Gateway Azure Virtual Network(VNet)와 온프레미스 네트워크를 안전하게 연결하는 장치. 공용 IP 주소는 인터넷을 통해 트래픽을 암호화하여 전송할 수 있도록 VPN Gateway에 필요. IP 주소 연결 : 게이트웨이 IP 구성

- Application Gateway 웹 애플리케이션 방화벽(WAF) 기능을 포함한 Layer 7 기반의 로드 밸런싱 솔루션. 공용 IP 주소는 인터넷에서 Application Gateway로의 HTTP/HTTPS 요청을 허용하는 데 사용. IP 주소 연결 : 프런트 엔드 구성

사설 IP 주소 할당

Azure Virtual Network(VNet) 내부에서만 사용 가능한 IP 주소로, 외부 인터넷과 직접 통신하지 않습니다. 사설 IP는 내부 리소스 간 통신을 위해 할당되며, 외부에서 접근하려면 NAT(Network Address Translation) 또는 VPN이 필요합니다.

- Virtual Machine (가상 머신) 기본적으로 Azure Virtual Network 내부에서 사설 IP 주소를 할당 받음. 가상 머신이 VNet 내 다른 리소스(VM, 데이터베이스, 애플리케이션 등)와 통신 가능. IP 주소 연결 : 프런트 엔드 구성

- 내부 부하 분산 장치 VNet 내부에서만 사용되며, 사설 IP 주소를 통해 요청을 처리. VNet 내부에서만 사용되며, 사설 IP 주소를 통해 요청을 처리. IP 주소 연결 : 프런트 엔드 구성

- Application Gateway HTTP/HTTPS 요청을 처리하며, 사설 IP 주소를 프런트 엔드 IP로 설정하여 VNet 내부에서만 사용. Application Gateway를 프라이빗 애플리케이션 트래픽을 처리하는 데 사용. IP 주소 연결 : 프런트 엔드 구성

'AI, 논문, 데이터 분석' 카테고리의 다른 글

| [클라우드 컴퓨팅] [Azure 실습 2] 가상 네트워크 만들기 (0) | 2025.01.07 |

|---|---|

| [클라우드 컴퓨팅] 클라우드 컴퓨팅이란? (1) | 2025.01.07 |

| [클라우드 컴퓨팅] [Azure 실습 1] 프로젝트 시작 (0) | 2025.01.06 |

| [CNN] 개념 및 실습 Tensorflow (0) | 2025.01.02 |

| [Scanpy] 설치 및 실행 (1) | 2024.12.14 |